Warning: include(testata.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 30

Warning: include() [function.include]: Failed opening 'testata.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 30

| INDICE SEZIONE | NEWS WEB | NEWS SOFTWARE | PUBBLICITA' |

|

Warning: include(bsx.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 44 Warning: include() [function.include]: Failed opening 'bsx.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 44 |

Protezione del sistema durante la navigazione in rete |

Warning: include(bdx.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 53 Warning: include() [function.include]: Failed opening 'bdx.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 53 |

|

|

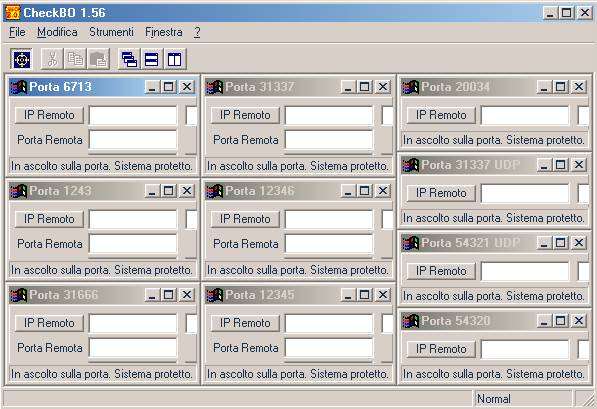

PAGINA 1/2 Febbraio 2000. Una serie di attacchi informatici ai danni di servizi in rete molto conosciuti (motori di ricerca, siti web pubblici e privati, siti istituzionali e governativi di diversi Paesi) ha attirato l'interesse della stampa e di parte dell'opinione pubblica sui rischi legati alla navigazione su Internet. Ci sono individui che, nascosti nell'ombra della Rete e con un monitor davanti, sembrano avere un interesse particolare per le informazioni conservate nelle banche dati di certi siti web, magari più specificamente per i codici delle carte di credito. Altri preferiscono divertirsi ad ostacolare il traffico in entrata o uscita dei motori di ricerca, qualcuno si limita a modificare i testi dei discorsi ufficiali di questo o quel politico, per non parlare delle periodiche intrusioni nei sistemi dell'agenzia governativa di turno. Puntualmente, i mezzi di informazione tradizionali citano il celebre Wargames e si lasciano andare a commenti apocalittici. Lasciamo però i media alle loro chiacchiere e occupiamoci piuttosto di come e in che misura questo tipo di rischi della navigazione in rete possono riguardarci da vicino. L'argomento è davvero interessante, ma scendere nei dettagli tecnici non ci aiuterà a capire quali rischi possiamo correre connettendoci a Internet per la normale navigazione e come rendere la vita il più possibile difficile a chi pensa di divertirsi alle nostre spalle. Per chiarire il problema, è però necessario conoscere almeno il quadro generale. Questione di porteMolto semplicemente, tutti i dati in entrata e uscita dal nostro computer quando siamo collegati alla Rete passano attraverso una serie di porte. I diversi servizi di rete hanno a disposizione 65536 indirizzi di porta per funzionare, 1024 dei quali comunemente usati e documentati nel dettaglio (ad esempio: 21 ftp, 23 telnet, 25 smtp, 43 whois, 80 http, 109 pop, 110 pop3, 119 nntp). Può sembrare una banalità, ma dalle stesse porte che lasciano entrare e uscire dati legittimi e necessari per la navigazione, il download di programmi o la lettura della posta, possono avere accesso al nostro sistema, in determinate condizioni, anche comunicazioni poco amichevoli. (Wintricks.com copyright) In questi casi ci troveremmo alle prese con un "attacco", un tentativo non autorizzato di accedere alle risorse del nostro computer attraverso le sue porte di comunicazione oppure la trasmissione di particolari pacchetti di dati (nuke) in grado di mandare in crash il sistema. I possibili attacchi vanno dal semplice e relativamente innocuo rilevamento di quali e quante porte aperte ci sono nel nostro sistema (scansione), a scherzi di pessimo gusto come aprire lo sportellino del lettore CD a distanza, fino alla vera e propria intrusione per danneggiare i dati, sottrarre informazioni, o semplicemente costringere la vittima a spegnere un sistema temporaneamente bloccato e inutilizzabile. Ci occuperemo probabilmente in un'altra occasione di alcuni rischi connessi all'uso della posta elettronica e delle modalità di intrusione più raffinate, se troverete l'argomento interessante. Per il momento prenderemo in considerazione le situazioni più comuni che si possono verificare durante una normale connessione alla Rete. Chi bussa?Per assicurarsi che nessuno cerchi di giocare brutti scherzi durante la connessione, molti installano sul proprio sistema qualcuno dei più diffusi software di monitoraggio, per esempio CheckBo o NetBuster. Il primo, in particolare, si occupa di tenere sotto controllo una serie di porte di comunicazione tipicamente usate da NetBus e Back Orifice, meglio noto come BO. NetBus e Back Orifice sono programmi potenzialmente pericolosi noti con la definizione di trojans.

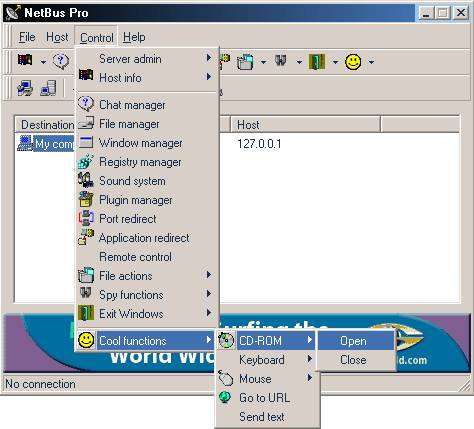

La GUI di Back Orifice Back Orifice è perfettamente legale, può essere facilmente scaricato dalla Rete ed è proposto come un interessante tool per accedere a distanza alle risorse di un altro sistema. L'uso che si può fare di questa possibilità, ovviamente, è immaginabile. BO è costituito da client e server, e quest'ultimo dovrà essere installato sul PC da controllare a distanza perché tutto possa funzionare. NetBus si basa sullo stesso principio e ha funzionalità simili, fra le quali è compresa anche la famigerata possibilità di aprire a distanza lo sportellino del CD sul computer remoto. Ci sono molti modi per contaminare un sistema con il server di Back Orifice o NetBus, e generalmente sono del tutto analoghi alle modalità di contaminazione da virus.

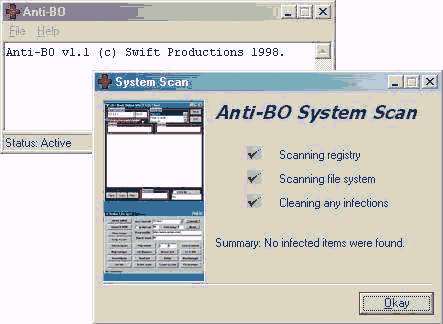

Anti-BO, un tool diagnostico specifico per Back Orifice e NetBus Non si insisterà mai abbastanza sulla necessità di installare un ottimo antivirus, aggiornarlo spesso e di tenere la protezione in background costantemente attiva tutte le volte che si naviga in rete o si installa qualcosa di nuovo. Tutti gli antivirus più noti sono in grado di rilevare le tracce di BO e NetBus e di rimuoverli dal sistema. Naturalmente questi due sono solo un esempio: la Rete è il luogo ideale per i furboni pieni di fantasia che passano il tempo a progettare scherzi degni di essere provati. sul primo PC indifeso che capita.  CheckBo in ascolto. Pochi si rendono conto che installare CheckBo, NetBuster o qualcosa di simile può solo dare l'illusione di essere protetti. Purtroppo, si tratta di software di monitoraggio molto limitati, che non offrono in realtà alcuna protezione. Il manuale on-line di CheckBo del resto è assolutamente chiaro: "Il mio scopo principale non è proteggere, ma rintracciare chi ci prova". Una delle caratteristiche di questa utility, infatti, è proprio la capacità di risalire all'identità dell'aggressore. Vedremo fra poco fino a che punto si tratti di un'indicazione affidabile. Quanto a NetBuster, esistono attacchi pensati espressamente per mandare in crash il sistema sfruttando questo programma, senza contare uno spiacevole dettaglio: per controllare le porte, NetBuster le apre, aumentando di fatto il rischio di intrusione.

NetBus e lo scherzetto del CD. Quanti continuano a usare CheckBo sostengono che l'utilità del programma sta nell'essere avvisati degli attacchi e nel sapere da chi provengono. La prima funzione è utile, ma insufficiente: sarebbe come sapere che un assassino sta sfondando la vostra porta di casa, e limitarsi a saperlo. La seconda funzione ha un'utilità discutibile, perché nella maggior parte dei casi scoprirete che secondo CheckBo il presunto attacco proveniva da un poveraccio che non ne sapeva niente o addirittura dall'indirizzo di un noto provider (magari proprio il vostro!). E' appena il caso di sottolineare che il lamer di turno, se dotato di un minimo di esperienza, sarà tranquillamente in grado di sfuggire all'identificazione da parte di CheckBo o utilities simili, facendovi credere che l'attacco è partito dal PC personale di sua santità il Papa.

|

|||

|

Warning: include(googlericerca.js) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 216 Warning: include() [function.include]: Failed opening 'googlericerca.js' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 216 |

|||

Warning: include(banner_basso.php) [function.include]: failed to open stream: No such file or directory in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 225

Warning: include() [function.include]: Failed opening 'banner_basso.php' for inclusion (include_path='.:/usr/share/php:/usr/share/pear') in /mnt/host/www/wintricks/wintricks.it/www/faq/protezione_web.html on line 225